Emotet : ce dangereux cheval de Troie contamine d’autres PC via Wi-Fi

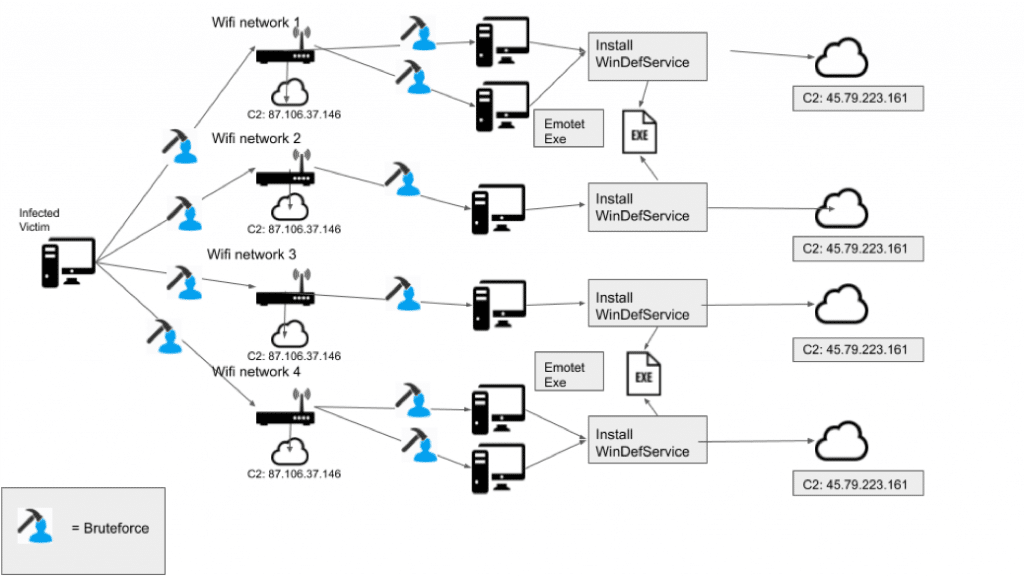

Le cheval de Troie Emotet peut désormais se propager via les réseaux WiFi environnants. Selon BinaryDefense le malware se serait doté d’un nouveau module qui lui permet de se connecter à des réseaux WiFi inconnus en cassant leur mot de passe par brute force, puis d’attaquer les serveurs et ordinateurs qui y sont connectés. La menace concerne toutes les versions de Windows jusqu’à Vista.

Les chercheurs de Binary Defense ont découvert une dangereuse évolution du cheval de Troie Emotet. Les chercheurs expliquent : « Emotet est un trojan sophistiqué qui sert généralement aussi de loader pour d’autres malwares. L’une de ses fonctionnalités clés d’Emotet c’est sa capacité à délivrer des modules ou plugins personnalisés pour s’adapter à des tâches spécifiques, comme voler les contacts Outlook ou se propager via le réseau local ».

Et les chercheurs de poursuivre : « Récemment, Binary Defense a identifié un nouveau type de loader qui profite de l’interface wlanAPI pour énumérer tous les réseaux WiFi alentours, puis tenter de se propager sur ces réseaux, infectant au passage tous les appareils auxquels il peut accéder ». Ce module qualifié de Wifi spreader par les chercheurs (propagateur par WiFi en Français) fait ce qu’on attend pas forcément d’un tel malware.

Emotet attaque les autres réseaux WiFi par brute force

Il ne se contente pas de se connecter aux réseaux WiFi connus : il attaque les autres réseaux un par un via brute force, c’est à dire que le module va tester une par une toutes les combinaisons possibles de chaque réseau alentours dont il ne connait pas le mot de passe. Cette méthode, moins efficace que l’attaque par dictionnaire par exemple, ne lui permet donc de se connecter qu’à des réseaux dont le mot de passe est relativement court et simple.

Néanmoins, on voit bien ce nouveau vecteur d’attaque fonctionner dans certains réseaux WiFi d’entreprises ou résidentiels dont les mots de passe sont volontairement simples. Une fois que le virus a accès au réseau, il tente de deviner les mots de passe des machines qui y sont connectées via la même méthode, pour ensuite s’y copier et les inoculer. En cas de succès, le cycle peut recommencer et l’infection se propager.

Binary Defense note que toutes les versions de Windows sont potentiellement touchées par ce malware, à l’exception de Windows XP à cause de son grand âge et du fait que le trjoan utilise des fonctionnalités récentes de Windows. Cette variante du malware existerait depuis avril 2018, mais il n’avait pas été détecté jusqu’ici. Binary Defense conseille donc plusieurs choses pour éviter sa propagation. D’abord, renforcer la sécurité des réseaux wifi, y compris dans les locaux des entreprises.

Autrement dit : fini les mots de passe simplistes, seuls à pouvoir être découverts par brute force. Ce conseil est particulièrement valable dans les espaces partagés, par exemple les plateaux d’immeubles loués par plusieurs entreprises pour y installer leurs open space, chacune avec leur réseau WiFi propre : les employés d’une entreprise B peuvent y être infectés par des ordinateurs de l’entreprise A à leur insu.

A en croire Binary Defense, le nombre d’infections a connu un sursaut il est donc vivement conseillé de modifier vos clés WiFi. Ce tutoriel rapide vous permettra de choisir un mot de passe sécurisé et facile à retenir.

Source : BinaryDefense