Un lecteur vidéo utilisé par les pirates sur des sites immobiliers pour hacker des cartes bancaires

Des pirates ont mis au point un stratagème plutôt retors pour piéger les internautes en quête d’un domicile. Un script dans des vidéos diffusées par des sites immobiliers leur permet de récupérer des informations personnelles, comme les noms, adresses mail de leurs victimes, mais aussi et surtout les informations liées à leur carte bancaire.

Quand on lance une vidéo embarquée dans une page Web, on ne fait pas toujours attention à son origine. La séquence provient-elle de YouTube, de Dailymotion, du site Web en question ou d’une autre plateforme du Cloud ? Pourtant, mieux vaut se méfier : des chercheurs de l’équipe de sécurité de Unit42 ont récemment découvert un nouveau type d’attaque, qui injecte du code malveillant dans le lecteur vidéo, à l’insu du site qui diffuse la séquence en question.

Habituellement, ces scripts sont utilisés par des sites de paiement en ligne. Mais cette fois, c’est dans un lecteur vidéo de sites immobiliers, qui peuvent sembler anodins, qu’ils effectuent leur sale besogne. Le lecteur vidéo est infecté par un script de skimming, une pratique qui consiste à voler les informations d’une carte de crédit. Unit42 a ainsi répertorié plus de 100 sites qui ont recours, ou ont eu recours, à ce type de lecteur vidéo.

CE LECTEUR VIDÉO PEUT FACILEMENT VOLER LES INFORMATIONS DE VOTRE CARTE DE CRÉDIT

Repérée par des chercheurs en sécurité de PaloAlto Networks Unit42, l’attaque se dissimule dans un simple lecteur vidéo, comme on en trouve des dizaines sur le Web. L’un de ces lecteurs, très couramment utilisé par les sites immobiliers, fait appel à un fichier JavaScript stocké sur un serveur distant. Et c’est à ce fichier que des pirates ont réussi à accéder. Ils ont pu le modifier, afin d’y injecter leur propre code malveillant.

Dès lors, quand un site fait appel au lecteur vidéo compromis, il lance sans le savoir le script malveillant. Son objectif est alors de voler les données personnelles saisies dans les formulaires du site. Il récupère ainsi les informations suivantes :

- le nom de l’utilisateur

- son adresse mail

- son numéro de téléphone

- ses informations de carte de crédit

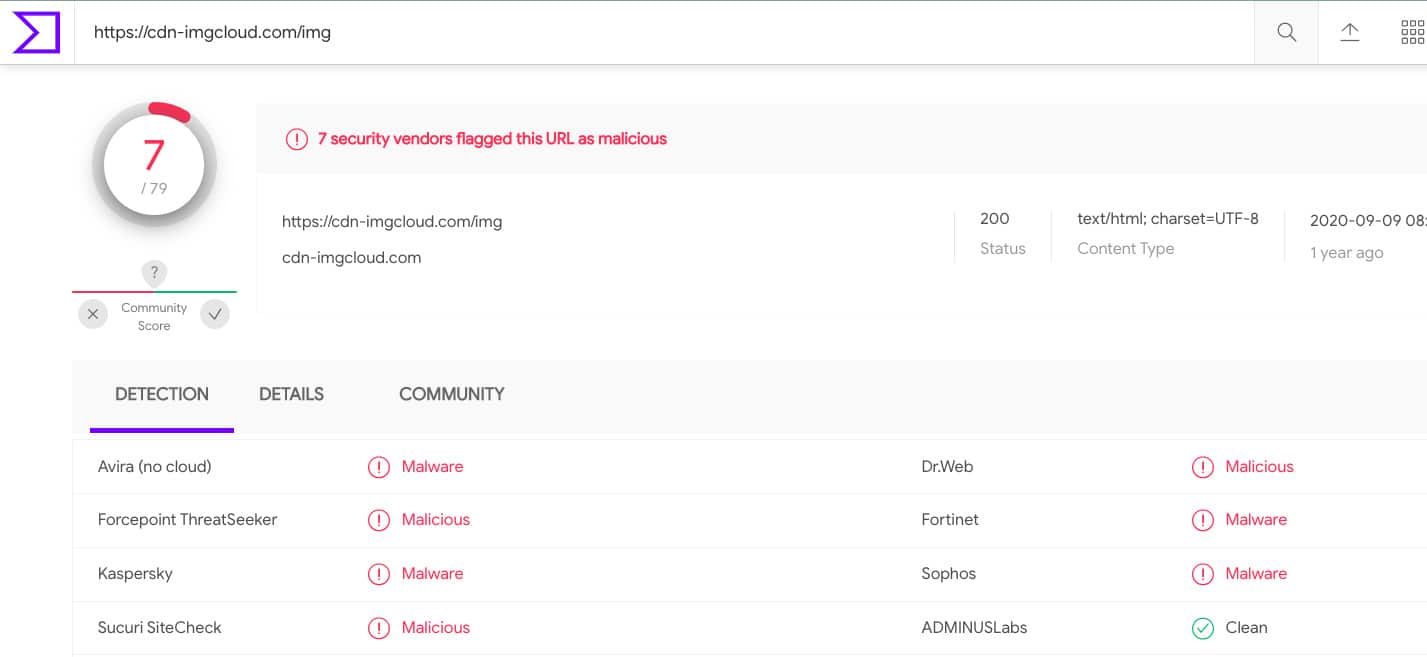

Une fois les données volées, elles sont envoyées sur un serveur contrôlé par un pirate qui peut alors s’en servir pour vider le compte bancaire de ses victimes. Le script utilisant un code pour le moins abscons, il est peu probable qu’il soit détecté par les outils d’analyse classiques. Comme le montre la capture ci-dessous, seuls 7 outils d’analyse sur 79 sont parvenus à détecter la menace.

LA NATURE POLYMORPHE DU SCRIPT REND PLUS DIFFICILE SA DÉTECTION

Les chercheurs ont immédiatement prévenu les différents sites compromis, ainsi que la plateforme qui hébergeait le script malveillant. Ils n’ont pas souhaité divulguer le nom de celle-ci. À l’heure actuelle, il semble que le script ait été supprimé, mais Unit42 tire le signal d’alarme.

Car le plus inquiétant reste que ce type d’attaque utilise un script en constante évolution. Comme l’explique Unit42, il est impossible de le stopper en bloquant simplement un nom de domaine ou une URL. La menace reste bien réelle. “Nous publions cet article pour alerter les organisations et les internautes d’attaques potentielles destinées à infecter des sites Web légitimes, à l’insu de ces organisations”, expliquent les chercheurs du site.

Source : PaloAlto Networks