Windows 10 & 11 : attention à ce malware qui attaque incognito et se propage sur clé USB

Des chercheurs ont découvert une nouvelle méthode de diffusion du malware PlugX, qui utilise une faille dans de l’Explorateur de fichiers de Windows. En conséquence de quoi, le logiciel malveillant opère de manière totalement invisible pour l’utilisateur.

Si les virus enregistrés sur support externe pullulent depuis plus de 35 ans, une nouvelle méthode de diffusion du malware PlugX destinée à infecter les PC sous Windows vient d’être découverte. Cette campagne de diffusion accuse une quinzaine d’années d’existence et aurait été initiée par un groupe de hackers chinois. Mais elle a tellement évolué au fil des ans qu’il est aujourd’hui impossible de déterminer l’origine de cette nouvelle attaque.

On doit cette nouvelle découverte à l’équipe Unit 42, des chercheurs de Palo Alto Networks spécialisés dans la sécurité. Le malware en question infecte les clés USB et tous les supports amovibles. Mais la grosse nouveauté réside surtout dans sa capacité à être quasi indétectable, puisqu’il utilise une “faille” dans la gestion des fichiers de Windows. Et même la récente version de Windows 11 fait les frais de ce genre de bug.

CE MALWARE INFECTE LES CLÉS DES PC SOUS WINDOWS À CAUSE D’UNE FAILLE DANS L’EXPLORATEUR

Si le malware PlugX est tellement bien dissimulé qu’il est impossible de détecter sa présence sur une clé USB. Il est nécessaire de passer par un OS à base Unix ou en montant la clé via un outil spécialisé. Comment arrive-t-il à se rendre invisible aux yeux de Windows ? La technique employée est relativement simple, mais efficace : il masque les fichiers à l’aide d’un certain caractère Unicode, qui a pour code hexadécimal 00A0 (lequel correspond à un espace insécable).

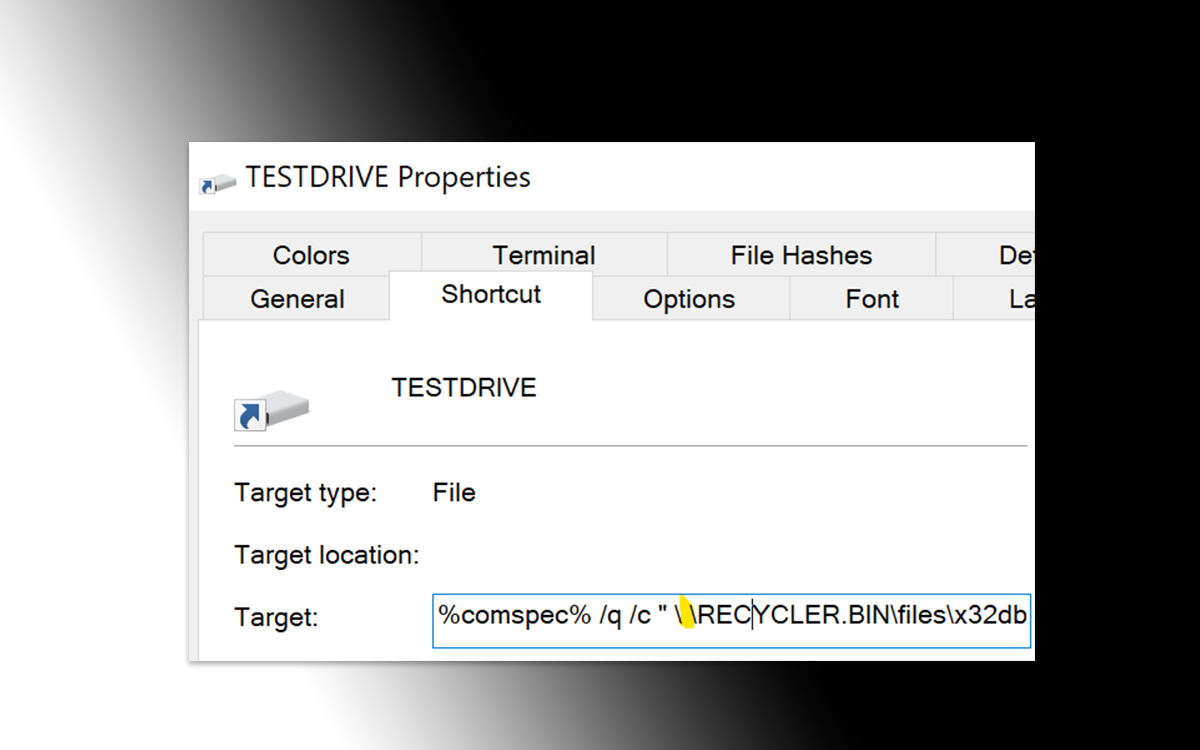

Le souci, c’est que ni l’Explorateur de fichiers de Windows ni l’invite de commande ne sont capables de traiter ce genre de caractère correctement. Dès lors, ils ne peuvent pas afficher l’arborescence exacte de la clé USB. Certains fichiers sont donc invisibles aux yeux de l’utilisateur. Enfin et pour parfaire le tout, un raccourci Windows ayant pour extension .lnk est créé à la racine du périphérique USB. Pour mieux s’installer dans le système, le malware enregistré dans la bibliothèque x32bridge.dll charge x32bridge.dat. Au passage, il crée un répertoire intitulé RECYCLER.BIN, ainsi qu’un fichier caché DESKTOP.INI.

QUE RISQUE-T-ON AVEC PLUGX ?

Une fois le système corrompu, le malware surveille en continu tout nouveau périphérique USB qui viendrait à être inséré dans le PC. Afin bien entendu d’étendre son champ d’action. Mais quels sont les risques de PlugX, finalement ? Si Unit 42 ne s’attarde pas sur ses méfaits possibles, puisque là n’est pas son objectif, on sait que le malware est l’un des plus virulents qui soit. Cette “famille” de logiciels malveillants est ainsi capable de capturer tout ce qui se passe à l’écran, d’enregistrer la frappe du clavier et les mouvements de la souris, de gérer tous les processus du système, et créer de nouvelles entrées dans le registre ou de redémarrer le système.

Notez enfin que les chercheurs ont également découvert une variant du malware, qui vise quant à elle les fichiers PDF et Word. Enfin, on ne le répétera jamais assez : pour vous protéger, rien de tel qu’une solution de sécurité. Ou à défaut, Sécurité Windows (aussi appelé Windows Defender), qui est offert par défaut sous Windows 10 ou Windows 11.

Source : Unit 42