WannaCry : Deux ans après, un million d’ordinateurs encore sensibles au ransomware

Deux ans après l’une des plus grandes cyberattaques de l’histoire, beaucoup d’ordinateurs restent sensibles au logiciel qui a permis de rançonner énormément d’entreprises.

Il y’a deux ans, un ransomware du nom de WannaCry a infecté des centaines de milliers d’ordinateurs dans plus de 150 pays en quelques heures. Ce logiciel malveillant cryptait leurs données et demandait à leurs propriétaires une rançon en échange de la restitution des informations codées. L’attaque avait pu être perpétrée grâce à des logiciels volés à la NSA, et le Royaume-Uni avait accusé la Corée du Nord d’en être la source. Les pirates avaient exploité une faille dans une vieille version de Windows pour réaliser ce qui est considéré comme le plus grand piratage à rançon de l’histoire d’internet. Aujourd’hui, malgré tous les avertissements sur la cybersécurité qu’a engendré Wannacry, il semblerait que plus d’un million de PC restent sensibles au logiciel malveillant.

Il y’a deux ans, nombreuses sont les entreprises et les institutions publiques a avoir eu une très mauvaise surprise. Par la faute du malware WannaCry, elles s’étaient retrouvées face à la fenêtre ci-après :

Concrètement, elles n’avaient alors que deux choix, payer une rançon en bitcoins ou voir leurs données disparaître à tout jamais. La majorité des entités concernées avaient choisi la deuxième solution, les hackers n’avaient en effet récolté que 52 bitcoins, ce qui représentait tout de même 95 000 dollars à l’époque. Ce chiffre assez faible s’explique car différentes organisations, telle Interpol, avaient expliqué « qu’il ne fallait en aucun cas payer la rançon ».

Après la catastrophe, les chercheurs en cybersécurité ont vite vu d’où provenait le problème. WannaCry se propageait comme un ver informatique à travers les ordinateurs, en utilisant le protocole Windows SMB. La prouesse avait été alors rapidement identifiée comme dû à des outils de piratage hautement confidentiels mis au point par la NSA, un organisme du département de la Défense des États-Unis. Ces outils avaient été volés et publiés en ligne quelques semaines auparavant pour que quiconque puisse les utiliser.

Les hackers ont plus précisément exploité deux programmes, DoublePulsar et EternalBlue, pour pirater les PC Windows et propager WannaCry. EternalBlue permettait de s’infiltrer dans le protocole Windows SMB (qui permet de communiquer avec d’autres machines), et DoublePulsar d’installer une backdoor permanente, qui permet de s’introduire facilement dans un appareil. L’idéal pour délivrer WannaCry. Cette manipulation n’était possible que sur les ordinateurs tournant avec les systèmes d’exploitation Windows antérieurs à Windows 10. Au moment de l’attaque, Windows avait corrigé la faille après avoir pris connaissance du vol des outils de la NSA, mais le correctif n’avait pas été adopté par tous les utilisateurs de Windows. WannaCry avait finalement pu être suspendu grâce à Marcus Hutchins. Ce spécialiste en cybersécurité avait trouvé la faille dans le logiciel, un nom de domaine présent dans son code, qui une fois enregistré, a résulté sur un arrêt des infections. Un mois plus tard, le combo DoublePulsar et EternalBlue avait de nouveau été utilisé pour rançonner des géants du transport maritime et de la grande distribution, et avait de même été stoppé.

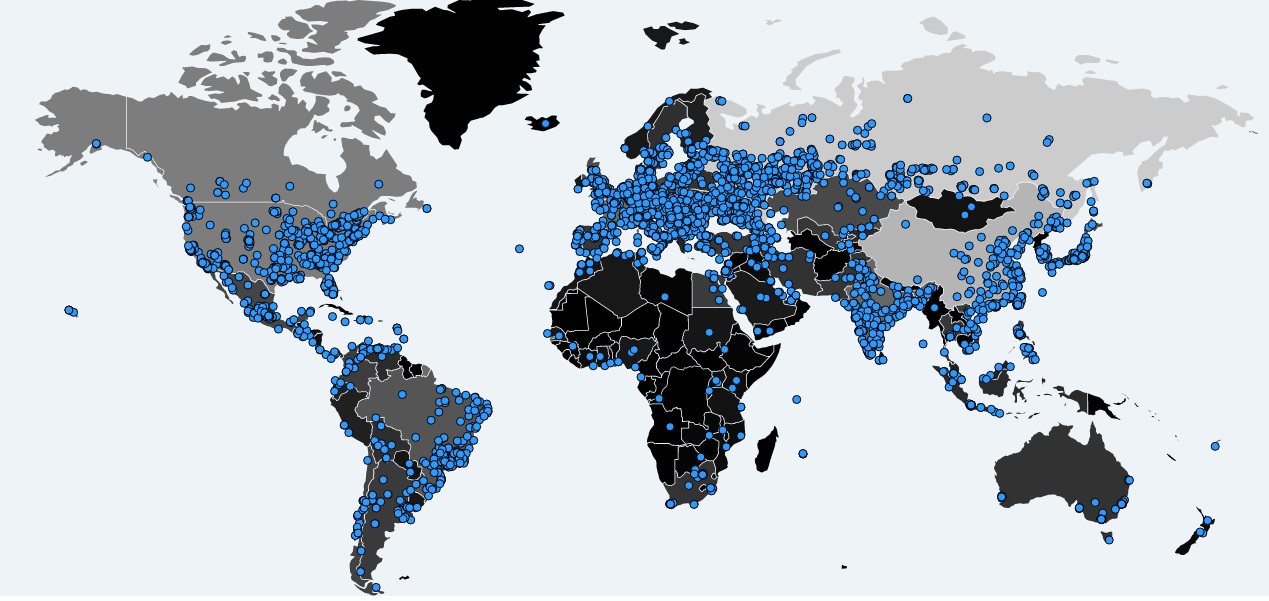

Aujourd’hui, selon Shodan, un moteur de recherche spécialisé dans la traque des bases de données et des appareils exposés à des risques, environ un million d’appareils connectés à Internet seraient encore vulnérables aux deux programmes. Ce chiffre pourrait être considérablement plus élevé car il ne prend en compte que les machines directement connectées à Internet et non celles pouvant être connectées à des serveurs potentiellement dangereux. En France, 11 495 appareils sont considérés comme encore vulnérables par Shodan.

C’est inquiétant, car les outils de la NSA sont toujours en circulation et capables d’infecter les ordinateurs vulnérables. Ils ont servi récemment à infecter des réseaux de cryptomining, mais aussi à pirater des milliers d’ordinateurs afin d’exploiter leur bande passante pour lancer des cyberattaques. C’est d’autant plus dommage que tous les ordinateurs peuvent être patchés pour être protégés contre les outils de la NSA. Il suffit d’installer le bulletin MS17-010.